Autor: David Davidović | Datum: 12. februar 2016.

- Knez Mihailova 30/V, Beograd

- +381 (11) 4404 414

- office@openlink.rs

Da li smo dovoljno zaštićeni od pretnji našim informacionim sistemima?

U poređenju sa tradicionalnim kriminalom, visokotehnološki (ili sajber) kriminal je posebno atraktivan zbog činjenice da je na Internetu znatno lakše sakriti svoj identitet. Sa pojavom novih informacionih tehnologija pojavili su se i zlonamerni akteri koji su u njima videli nove načine da ostvare neku vrstu dobiti.

Imajući to u vidu, ne čudi činjenica da je stopa ove vrste kriminala izuzetno visoka, a krivična dela raznovrsna — od običnih manipulativnih tehnika koje navode same korisnike da odaju bitne informacije ili na drugi način pomognu kriminalcima u ostvarivanju njihovog cilja, do sofisticiranih upada u sisteme raznih organizacija, firmi, banaka, pojedinaca, pa čak i državnih institucija.

U vreme kada su prve računarske mreže nastajale nije bilo malicioznog delovanja. Na kraju krajeva, te mreže su se koristile isključivo za komunikaciju između velikih američkih univerziteta i nije postojala potreba da se preduprede moguće zloupotrebe. U to vreme — vreme cvetanja hakerske kulture na najelitnijim koledžima u Sjedinjenim Američkim Državama (na čelu sa MIT-om), jedina motivacija za manipulaciju nekog računarskog sistema je bila čista radoznalost i demonstracija veštine. Razvojem globalne mreže koju danas zovemo Internet ta činjenica se promenila.

Glavni razlog raznih pokreta, dodatno inspirisanih kulturološkim fenomenom osamdesetih i devesetih godina prošlog veka, za napade na informacione sisteme je bio nematerijalan — lična korist koju su ove grupe ljudi (mahom tinejdžera i adolescenata) dobijale od svojih manevara je bila zanemarljivo mala. Na primer, takozvani phreaker-i su ponekad koristili svoje znanje o telefonskim sistemima kako bi sebi osigurali besplatne međunarodne pozive. Ipak, njihova motivacija je i dalje, velikim delom, bila ukorenjena u želji za istraživanjem.

Uzevši u obzir vrtoglavi rast i popularizaciju ovog medija i tehnologije koji će kasnije definisati potpuno novu eru ljudskog napretka — informaciono doba — bilo je pitanje vremena kada će on privući pažnju nekih daleko opasnijih napadača. Internet se našao u izuzetno negativnoj poziciji: osnovne tehnologije i protokoli na kojima je izgrađen nisu dizajnirani sa zlonamernim napadima na umu, a u žurbi da se bezbednosni propusti zakrpe, dizajnirane su i implementirane nove verzije ovih tehnologija koje su znatno zakomplikovale način rada računarskih mreža, a čije posledice i dalje osećamo. Za to vreme, pretnje su postajale sve opasnije.

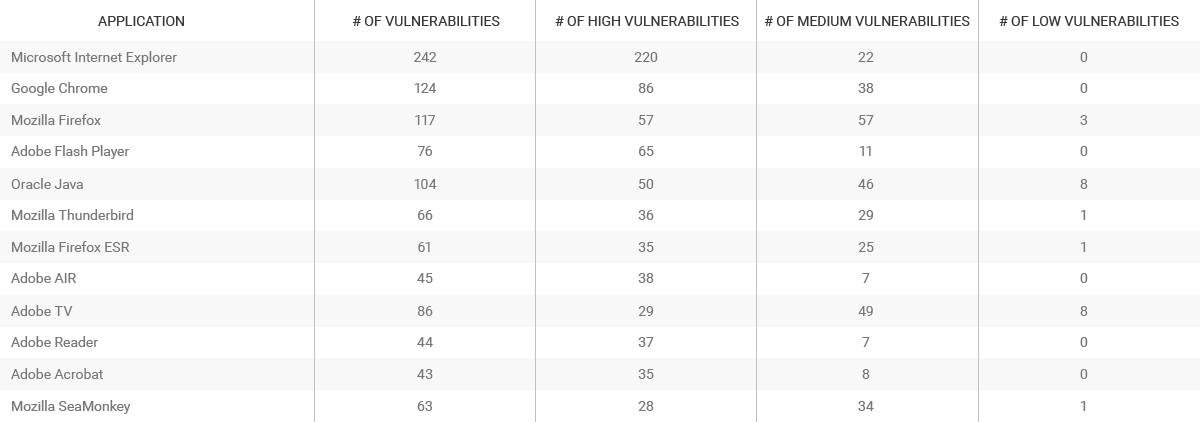

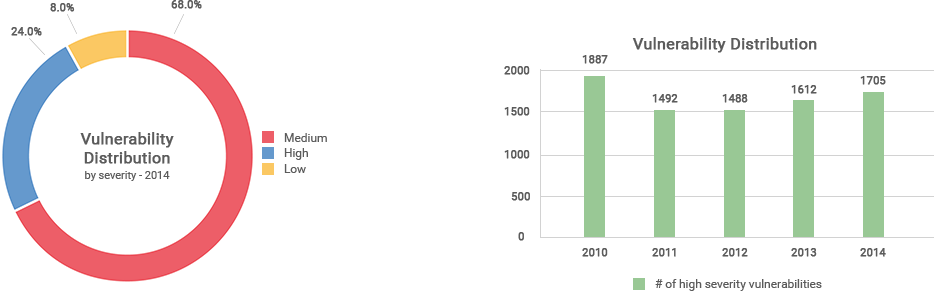

Uskoro, visokotehnološki kriminal je postao vrlo unosan i profitabilan, uz to noseći relativno mnogo niže rizike od tradicionalnog kriminala, ponekad čak i sa većom mogućnošću profita. Nebezbedni sistemi koje su koristile različite organizacije su se našli na meti. Zastareo, nesiguran softver koji dugo nije ažuriran, nekompetentan razvoj prilagođenih aplikacija za razne potrebe i nemarnost u edukaciji zaposlenih i poštovanju bezbednosnih protokola su bili (a i danas ostaju) najveći faktori rizika koji nas mogu učiniti ranjivim na pretnje koje predstavlja visokotehnološki kriminal.

S obzirom na to da se danas svaki računarski sistem oslanja na desetine i stotine miliona redova koda napisanih kroz burnu istoriju računarstva, nimalo ne čudi činjenica da nije neobično kada se u nekom od softverskih paketa koji pokreće i od koga zavise milijarde računara i stotine hiljada institucija širom sveta pronađe fatalan bezbednosni propust. Na primer, u aprilu 2014. godine član bezbednosnog tima kompanije Google pronašao je bag u softverskoj biblioteci pod imenom OpenSSL. Naime, milioni web sajtova koji se na neki način oslanjaju na OpenSSL su se našli pod velikim rizikom od zlonamernih napada, zbog toga što je pomenuti bag, kasnije nazvan Heartbleed, dozvoljavao bilo kome da pročita sadržaje memorije samog servera, koja potencijalno može sadržati izuzetno poverljive informacije čije znanje može dovesti do kompromitovanja celokupnog servera, ali i ličnih podataka njegovih korisnika. Heartbleed, nažalost, nije jedini sličan bag skorijeg datuma. Među široko publicizovanim slučajevima takođe se izdvaja i Shellshock, bag u GNU Bash softveru koji dozvoljava udaljenom napadaču da, pod određenim uslovima, izvrši proizvoljne komande na serverima koji koriste određenu kombinaciju softvera.

U ovakvim situacijama od presudne je važnosti da sistemski administratori ažuriraju softver servera kako bi smanjili rizik od napada. Ipak, pretnja se nikada ne može u potpunosti ukloniti. Prilikom publikacije ovih bagova, iako su bezbednosne zakrpe već spremne za primenu, zlonamerni akteri iz svih krajeva sveta lansiraju automatsko, masovno skeniranje miliona različitih web lokacija u potrazi za onima koji su i dalje ranjivi. U tom trenutku, ukoliko Vaš server nije ažuriran, ono što Vas deli od kompromitacije i velikih materijalnih gubitaka je ponekad samo puka slučajnost.

Ne zna se mnogo ni o količini, dostupnosti i rasprostranjenosti takozvanih 0-day propusta. 0-day propusti su bezbednosne “rupe” u softveru i protokolima o kojima nadležni i dalje nisu obavešteni (i shodno tome ne postoji ni način da se oni eliminišu). Njihovo ime je referenca na broj dana koliko je proteklo od kada su programeri informisani o propustu. 0-day propustima se trguje na berzama bezbednosnih propusta i njihove cene su izuzetno visoke, pri čemu su prodavci mahom bezbednosni istraživači koji nemaju moralnih prepreka u prodaji pronađenih propusta, a kupci uglavnom pojedinci i grupe koji žele da iskoriste ove propuste kako bi sebi pribavili imovinsku korist. Uz informacije koje je Edvard Snouden otkrio o američkim programima špijunaže domaćih i stranih građana rodila se osnovana sumnja da države i njihove agencije poseduju znanja o određenom broju izuzetno pogubnih 0-day propusta.

Pored svega, i dalje postoje načini na koje se administratori servera mogu odbraniti od napada. Penetration testing ili penetraciono testiranje je posebna vrsta testiranja Vaše računarske mreže koju najčešće obavlja ekspert za informacionu bezbednost. Ekspert će pokušati da, sa Vašim ovlašćenjem, kompromituje Vaše sisteme ili im znatno umanji bezbednost — na iste načine na koje bi to pokušali zlonamerni akteri. Nakon završenog testiranja, ekspert će Vam dostaviti detaljan izveštaj o pronađenim bezbednosnim propustima, a često i dalje raditi sa Vama kako biste ih u potpunosti otklonili i bolje osigurali svoj sistem. Ispravno i detaljno penetraciono testiranje će znatno umanjiti šanse da postanete žrtva visokotehnološkog kriminala.

Ukoliko ste firma koja ekstenzivno koristi informacione sisteme, obuka Vaših zaposlenih je od presudne važnosti za bezbednost Vaših podataka i informacija. Kao što je mnogo puta ranije dokazano, u većini sistema je najveći faktor rizika čovek — čija se greška može iskoristiti kako bi se sigurnosne mere smanjile i kompromitovao informacioni sistem i infrastruktura. Edukacija zaposlenih koji imaju pristup internim sistemima firme o sajber pretnjama može znatno povećati bezbednost celokupne infrastrukture — s obzirom na to da se time eliminiše mogućnost da ljudski faktor znatno doprinese mogućnosti kompromitacije.

OpenLink Grupa Vam može pomoći u svakom od ovih aspekata kako bismo zajedno osigurali da Vaši podaci i operacije budu bezbedni od malicioznih aktera. Naša ponuda cloud infrastrukture uključuje održavanje i podršku koja podrazumeva primenu kritičnih bezbednosnih zakrpa automatski i u najkraćem mogućem roku nakon što postanu dostupne, a sveobuhvatne usluge informacione bezbednosti kao što su penetraciono testiranje, održavanje bezbedonosne infrastrukture, konsalting i obuka će osigurati da Vaš trud uložen u sigurnost Vaših podataka i informacija ne bude uzaludan. Ukoliko imate bilo kakvih pitanja o našim uslugama i rešenjima koja se odnose na informacionu bezbednost — kontaktirajte nas.

Naše sedište

OpenLink Grupa

Knez Mihailova 30/V

11000 Beograd

Republika Srbija

Radno vreme: 09 - 17 h (pon - pet)

Telefon: +381 (11) 4404 414

E-mail: [email protected]

Tehnologije i ekspertiza

OpenLink Grupa na servisu Flickr

Copyright © 2008 - 2019 OpenLink Grupa. Sva prava zadržana.

OpenLink Grupa nije odgovorna za sadržaj spoljnih sajtova.